إذا كنت تشتبه في وجود برمجيات التجسس (Spyware) أو تعرضت للاختراق (Hacking) على جهاز الكمبيوتر الخاص بك، الذي يعمل بنظام تشغيل windows, يمكنك اتخاذ بعض الخطوات لفحص الجهاز وتحديد ما إذا كان هناك أي نشاط غير مرغوب فيه.

هنا بعض الخطوات التي يمكنك اتباعها:

برامج مكافحة الفيروسات وبرامج مكافحة برامج التجسس: تأكد من تحديث برنامج مكافحة الفيروسات وبرنامج مكافحة برامج التجسس على جهاز الكمبيوتر الخاص بك وقم بإجراء فحص كامل للنظام. قد تكتشف هذه البرامج أي برامج ضارة أو ملفات تجسس.

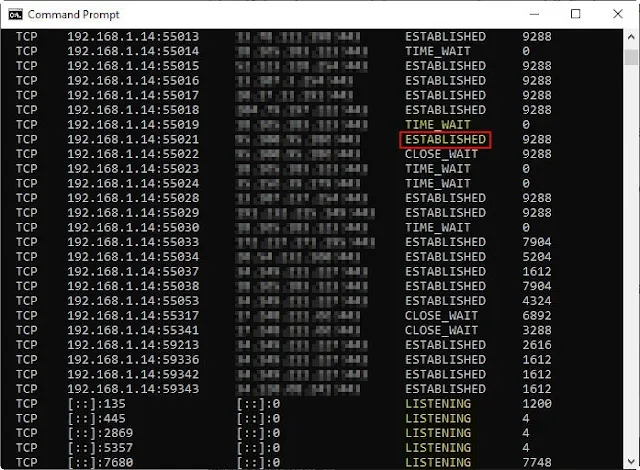

التحقق من العمليات والبرامج: من خلال الأمر netstat -ano قم بفحص قائمة العمليات الجارية في نظام التشغيل الخاص بك وتحقق مما إذا كانت هناك أي عمليات غير معروفة أو مشبوهة تعمل.

قم أيضًا بمراجعة قائمة البرامج المثبتة على جهاز الكمبيوتر الخاص بك والتحقق من وجود أي برامج غير معروفة أو غير مرغوب فيها.

تحديث النظام والبرامج: تأكد من أن جميع برامجك ونظام التشغيل محدثة بأحدث الإصدارات. التحديثات الأمنية الجديدة قد تسد ثغرات الأمان التي يمكن استغلالها من قبل البرمجيات الخبيثة.

فحص الشبكة: قم بفحص إعدادات الشبكة الخاصة بك للتأكد من عدم وجود أي اتصالات غير معروفة أو غير مصرح بها.

تابع ايضا :

حذف الفيروسات والملفات الضارة في ويندوز 10 ويندوز11

قد تحتاج إلى فحص الروتر الخاص بك أيضًا للتأكد من أنه لم يتم الوصول إليه بطرق غير مصرح بها.

تغيير

كلمات المرور: قم بتغيير كلمات المرور لحساباتك المهمة، مثل حسابات البريد

الإلكتروني وحسابات الشبكات الاجتماعية والخدمات المصرفية عبر الإنترنت.

استخدم كلمات مرور قوية وفريدة لكل حساب.

الحذر

من الرسائل والمرفقات الشبه مشبوهة: تجنب فتح رسائل البريد الإلكتروني أو

المرفقات التي تأتي من مصادر غير معروفة أو غير موثوقة. قد تحتوي هذه

الرسائل على روابط أو ملفات تجسس.

التحقق من جهاز الكمبيوتر ما إذا كان مخترقا أو مصابا Spyware

شرحنا اليوم عن كيفية التحقق من جهاز الكمبيوتر الذي يعمل بنظام تشغيل windows ما إذا كان مخترقا أو مصابا Spyware, وطريقة العثور علي ملفات التجسس, وكيفية حذف ملفات التجسس.

كيفية التحقق يدويًا من جهاز الكمبيوتر الذي يعمل بنظام Windows بحثًا عن علامات وجود برامج تجسس أو قرصنة.

إذا كنت تشك في حدوث شيء مريب، فإليك كيفية فحص جهاز الكمبيوتر الخاص بك يدويًا بحثًا عن الاتصالات المشبوهة ونشاط المعالجة.

برامج التجسس

تُعد برامج Keyloggers وCryptojackers وبرامج التجسس والجذور الخفية جميعها أنواعًا من البرامج الضارة التي يستخدمها المتسللون لإصابة أجهزة الضحايا.

في حين أن بعض هذه الإصابات تسمح للمتسللين بالاتصال عن بعد بجهاز الكمبيوتر الخاص بالضحية، فإن البعض الآخر يراقب ضغطات الشخص على المفاتيح، أو يستخدم موارد النظام، أو ببساطة يتجسس على نشاط الشخص المستهدف.

إذا كنت تشك في احتمال تعرض جهازك الذي يعمل بنظام Windows للاختراق، فإليك بعض الخطوات العملية التي يمكنك اتخاذها للتحقق من ذلك.

قبل التحقق مما إذا كان جهازك قد تم اختراقه، أغلق جميع تطبيقات الطرف الثالث وتطبيقات Windows. سيؤدي هذا إلى تقليل إدخالات مدير المهام أو أي بدائل أخرى لإدارة المهام التي قد تستخدمها، كما يسمح لك بالتعرف بشكل فعال على الاتصالات المشبوهة التي تم إنشاؤها على جهاز الكمبيوتر الخاص بك.

بعد ذلك، قم بإجراء فحص للبرامج الضارة على جهازك باستخدام Microsoft Defender أو أي برنامج مكافحة فيروسات موثوق تابع لجهة خارجية تستخدمه عادةً. ستساعدك هذه الخطوة على اكتشاف الإصابات الخفيفة داخل جهازك وإزالتها تلقائيًا، ولن تشتت انتباهك عند البحث عن إصابات أكثر خطورة أو خروقات أمنية.

بمجرد إغلاق جميع العمليات غير الأساسية وإجراء فحص للبرامج الضارة، يمكنك البدء في البحث عن أي برامج ضارة كامنة في نظامك.

كيف يمكنني فحص جهاز الكمبيوتر بحثًا عن برامج التجسس أو محاولات القرصنة

في العصر الحديث، تتم عادةً برمجة إصابات البرامج الضارة للعمل بشكل نشط (ولكن سرًا) على كمبيوتر الضحية.

على سبيل المثال، يستخدم متسللو العملات المشفرة موارد الكمبيوتر الخاصة بالضحايا لتعدين العملات المشفرة، ويجمع راصدو ضربات لوحة المفاتيح بيانات اعتماد تسجيل الدخول من خلال مراقبة ضغطات المفاتيح، وتتتبع برامج التجسس نشاط المستخدمين في الوقت الفعلي وتشاركه مع المتسللين.

يعتمد كل نوع من أنواع البرامج الضارة هذه على اتصال عن بعد بخادم المتسلل حيث يتم إرسال البيانات أو تشغيل برنامج التعدين أو أي شيء آخر يحاول المتسلل إنجازه.

ومن خلال تحديد تلك الاتصالات المشبوهة التي تم إنشاؤها على أجهزتنا، يمكننا تحديد ما إذا كان أجهزتنا قد تم اختراقها بالفعل أم لا.

طريقة التحقق من وجود اتصالات مشبوهة

يمكنك التحقق من وجود اتصالات مشبوهة على جهاز الكمبيوتر الخاص بك بعدة طرق، ولكن الطريقة التي سنعرضها لك ستستخدم أداة مساعدة مضمنة في Windows تسمى موجه الأوامر, من خلال الأمر netstat -ano.

إليك كيفية العثور على الاتصالات عن بعد التي تم إعدادها بجهازك باستخدام موجه الأوامر:

من مربع البحث الموجود في شريط المهام قم بكتابة :

- Command Prompt.

- أضغط علي Run as administrator.

- أنسخ الأمر التالي وألصقه في موجه الأوامر واضغط أنتر.

netstat -ano

سيُظهر لك الأمر أعلاه جميع اتصالات TCP التي أنشأتها التطبيقات والبرامج والخدمات للمضيفين البعيدين.

- proto.

- local address.

- forgien addrss.

- State.

- PID.

كل ما يهمنا هو العمود (State). تجد في العمود State ثلاث عناصر رئيسية.

- Listening.

- Established.

- Time_Wait.

نقوم بالتركيز علي Established, وتشير إلى وجود اتصال في الوقت الفعلي بين جهاز الكمبيوتر الخاص بك وعنوان IP البعيد.

لا داعي للذعر إذا رأيت الكثير من العلاقات القائمة.

في معظم الأحيان، يتم إجراء هذه الاتصالات إلى خادم الشركة التي تستخدم خدماتها، مثل Google وMicrosoft وما إلى ذلك.

ومع ذلك، تحتاج إلى تحليل كل من هذه الاتصالات بشكل منفصل.

سيساعدك هذا في تحديد ما إذا كانت هناك اتصالات مشبوهة يتم إجراؤها بخادم المتسلل.

كيف يمكنني التحقق من أتصال قد يكون ضار

يمكنك التحقق من اتصال تشك أنه ضار او مشبوه, من خلال :

- من عمود Foreign Address الموجود في موجه الاوامر Command Prompt, قم بنسخ ip.

- قم بالدخول لموقع whatismyipaddress, أو موقع iplocation.

- أنسخ الاي بي في مربع Look up IP Address.

- وبمجرد الضغط علي Get IP Details, سيظهر لك بيانات تفصيلية عن الاي بي.

تحقق من مزود خدمة الإنترنت والمؤسسة التي تستخدم عنوان IP هذا. إذا كان عنوان IP ينتمي إلى شركة معروفة تستخدم خدماتها، مثل Google LLC أو Microsoft Corporation وما إلى ذلك، فلا داعي للقلق.

ومع ذلك، إذا رأيت شركة مشبوهة مدرجة هنا ولا تستخدم خدماتها، فهناك احتمال كبير أن يتجسس عليك شخص ما.

وبالتالي، ستحتاج إلى تحديد العملية أو الخدمة باستخدام هذا العنوان للاتصال عن بعد للتأكد من أنها ليست ضارة.

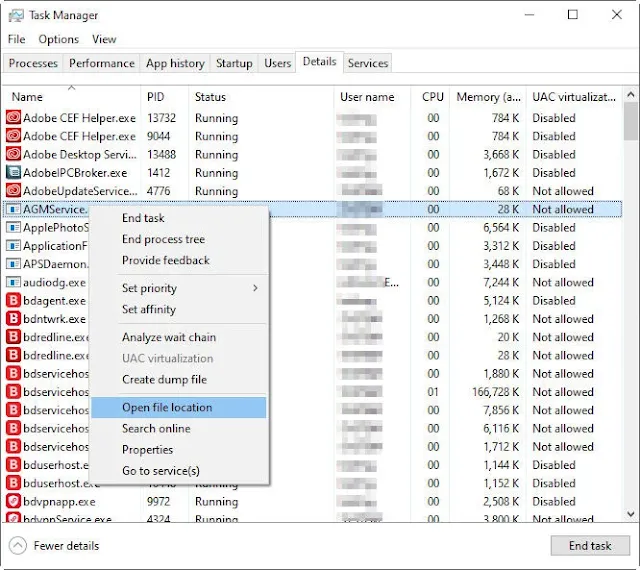

البحث عن أي عمليات ضارة وتحليلها

لتحديد موقع البرامج الضارة التي ربما كان المحتالون يستخدمونها للتجسس على جهازك، عليك تحديد العملية المرتبطة بها.

إليك كيفية العثور عليه:

- في موجه الأوامر Command Prompt من العمود PID قم بنسخ بورت العملية التي تشك بها.

- أفتح مدير المهام Task Manager, من خلال الضغط كليك يمين علي شريط المهام واختيار Task Manager.

- أنتقل لعلامة التبويب التفاصيل Details.

- انقر فوق عمود PID لفرز العمليات وفقًا لمعرفات PID الخاصة بها.

- ابحث عن العملية باستخدام نفس البورت الموجود فـ (PID) الذي قمت بتدوينه مسبقًا.

- أضغط علي Properties لمعرفة كافة التفاصيل عن الاتصال.

بعد أن قمت بعرض تفاصيل البرنامج, في حالة أذا كان البرنامج غير موثوق فيه يفضل حذفه.

كيف يمكنني حذف برنامج ضار

يمكنك حذف اي برنامج لا تثق فيه من خلال الضغط علي البرنامج كليك يمين واختيار Open file location, من أجل الوصول وتحديد مكان توجده.

مرة أخرى، تأكد من أن الملف غير مرتبط بنظام Windows أو أي تطبيق مهم آخر.

إذا كنت متأكدًا من أنها برامج ضارة، فانقر بزر الماوس الأيمن عليها واحذفها.

نأمل أن يساعدك اتباع العملية المذكورة أعلاه في اكتشاف البرامج الضارة وإزالتها، وبالتالي منع المتسللين من التجسس على معلوماتك الشخصية أو سرقتها.

ومع ذلك، يجب أن تدرك أن المتسللين يمكنهم إخفاء برامجهم الضارة من مخرجات netstat عن طريق برمجتها بهذه الطريقة.

وبالمثل، يمكنهم ترميز البرنامج بحيث لا يظهر في إدارة المهام. لا يعني عدم رؤية أي اتصالات مشبوهة في مخرجات netstat أو عدم العثور على العملية المشبوهة في إدارة المهام أن جهازك آمن.

وهكذا نكون قد انتهينا من شرح كيفية التحقق من جهاز الكمبيوتر ما إذا كان مخترقا أو مصابا Spyware.

واشكركم ونتقابل في شرح جديد.